Новые виды опасных угроз появляются . Рассмотрим, что влияет на надежность информационных систем и современные методы их защиты.

Сегодня уже трудно себе представить жизнедеятельность какой-либо организации без использования информационных систем. Это сферы образования, производства, управления и другие. Так как стоимость информации в современном обществе несравнимо велика, регулярно появляются новые угрозы.

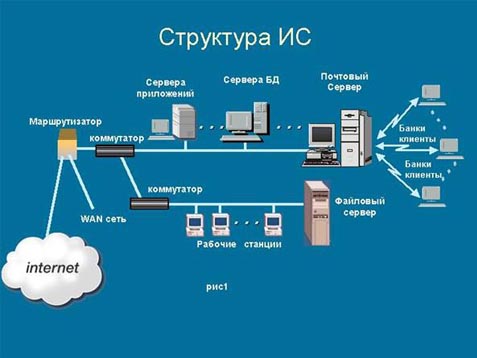

Понятие информационной системы (ИС) включает в себя как технические устройства, так и программные продукты, с помощью которых обеспечиваются информацией соответствующие структуры.

Защита информационных систем заключается в обеспечении сохранности данных от влияния:

- пользователей;

- злоумышленников;

- аппаратных средств;

- программных продуктов.

Для обеспечения наибольшей эффективности рекомендуется внедрять методы защиты одновременно с проектированием информационных систем. При этом следует учитывать определенные принципы построения безопасности.

Принципы эффективной защиты ИС

Нужно признать, что сегодня еще не разработаны методы, обеспечивающие стопроцентную защиту ИС. Но следуя основным принципам, можно построить достаточно надежную систему безопасности.

- Простота. Методы защиты должны быть доступны среднестатистическому пользователю на уровне интуиции, а также не требовать специальных навыков. Это позволит всем участникам ИС придерживаться основных правил, и не будет создавать им дополнительных трудностей в работе.

- Непрерывность. Каждая ИС в любой момент должна находиться под надежной защитой.

- Контроль. В основе защиты должна лежать необходимость определения полномочий. Под постоянным контролем должна находиться и надежность самой системы.

- Идентификация. Все объекты и пользователи ИС должны быть идентифицированы. Эти данные следует надежно охранять.

- Разделение функций защиты и управления данными.

- Отчетность. Сведения о событиях, связанных с безопасностью должны храниться на протяжении всего функционирования системы. С целью повышения эффективности защиты эти данные периодически анализируются.

Способы защиты информационных систем

Для построения максимально эффективной защиты необходимо сочетать различные способы. Это обусловлено разносторонним отрицательным воздействием на информационные системы.

Организационный метод

Он включает в себя:

- физическое ограничение к ИС (предотвращение проникновения посторонних лиц в помещения, задействованные в обработке данных);

- выделение определенного количества компьютерной техники для обработки конфиденциальных данных;

- организация безопасного хранения носителей данных (выделение специальных помещений, сейфов);

- безопасное уничтожение устаревших конфиденциальных данных.

Организационно-технические мероприятия

Подобные мероприятия сводятся к тому, чтобы:

- ограничить доступ к аппаратным средствам с помощью механических приспособлений;

- организовать безопасное электропитание компьютерной техники (источник бесперебойного питания, стабилизатор напряжения, электрогенератор и так далее);

- обеспечить полное удаление данных, на носителях информации подлежащих ремонту или утилизации;

- отключать компьютер от локальной сети на время обработки конфиденциальных данных.

Технические средства защиты

Такой метод обеспечивается аппаратными средствами или программным обеспечением. Их сочетание значительно повышает эффективность защиты.

Аппаратные или программно-аппаратные средства представляют собой устройства, встраиваемые в компьютерную технику и взаимодействующие с операционной системой при помощи программного обеспечения. Чаще всего их действие направлено на ограничение несанкционированного доступа. Наиболее распространенные – это ключи, подключаемые к портам USB, COM, LPT. Существуют также беспроводные варианты, работающие через Bluetooth.

Программные средства обеспечивают защиту ИС при помощи программ для аутентификации, идентификации, шифрования и защиты от вирусов.

Нужно помнить, что не существует стандартных решений. Перед тем как строить защиту ИС необходимо определить ценность используемых данных. И в зависимости от уровня требуемой безопасности наметить соответствующий комплекс мероприятий.

Читать дальше:

Информационные технологии значительно упрощают жизнь. Рассмотрим, какие возможности их защиты существуют.

Распределенные удаленные сетевые атаки, осуществляемые программно по каналам связи - что это такое и какие методы защиты от них существуют.

В помощь админу, а также всем, кто работает с прокси-серверами: утилита Lamescan 3. Руководство по интерфейсу, настройке и работе с программой Lamescan.