Технология подбора паролей «brute force». Разновидности брута и программы для брута. Способы защиты от взлома методом подбора пароля.

Брутфорс — хакерская отмычка: атака и защита

Брутфорс (происходит от английского словосочетания: brute force) — разновидность хакерской атаки — способ взлома учётных записей в компьютерных системах, платёжных/банковских сервисах и на веб-сайтах посредством автоматизированного подбора комбинаций паролей и логинов.

Брутфорс базируется на одноимённом математическом методе (brute force), в котором правильное решение — конечное число или символьная комбинация находится посредством перебора различных вариантов. Фактически каждое значение из заданного множества потенциальных ответов (решений) проверяется на правильность.

Принцип действия брутфорса

Хакер пишет специальную программу для подбора паролей либо использует уже готовое решение своих коллег. Она может быть ориентирована на определённый почтовый сервис, сайт, соцсеть (т.е. предназначена для взлома конкретного ресурса). Далее выполняется подготовка к взлому. Она состоит из следующих этапов:

- Составление прокси-листа

В целях скрытия истинного IP-адреса компьютера, с которого будет осуществляться атака, и для предотвращения блокировки со стороны сайта, где необходимо взломать учётную запись, выполняется настройка интернет-соединения через прокси-сервер.

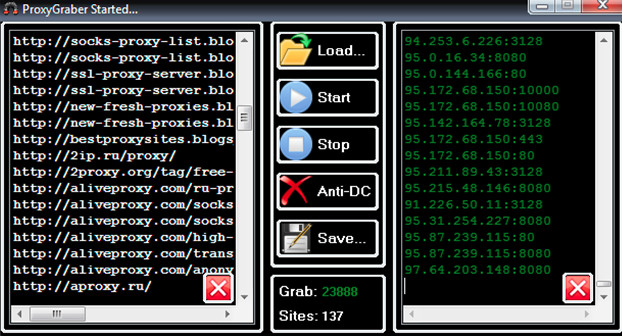

Поиск адресов/портов прокси осуществляется в прокси-граббере (Proxy Grabber). Эта утилита самостоятельно извлекает все данные для подключения к серверам-посредникам из сайтов, предоставляющих прокси (они задаются в списке). Другими словами, выполняется сбор прокси.

Полученная база сохраняется в отдельный текстовый файл. А затем все адреса серверов, имеющиеся в ней, проверяются на работоспособность в прокси-чекере. Довольно часто программы, предназначенные для автоматизированной добычи прокси, совмещают в себе функции и граббера, и чекера.

В итоге, получается готовый прокси лист в виде списка IP/порт, сохранённый в файле txt. (Он понадобится при настройке программы брутфорс).

- Поиск баз для брута

К брутфорсу необходимо подключить словарь — некое множество комбинаций паролей и логинов — которые он будет подставлять в форму для входа. Он также, как и прокси-лист, имеет вид списка в обычном текстовом файле (.txt). Словари, они же базы, распространяются через хакерские форумы, сайты и файлообменники. Более опытные «умельцы» создают их самостоятельно и предоставляют всем желающим за определённую плату. Чем больше база (количество комбинаций, логинов, аккаунтов), тем лучше (для хакера) — тем больше вероятность успеха взлома.

- Настройка брутфорса

Загружается прокси лист; программа подбора автоматически будет менять прокси, чтобы веб-сервер не обнаружил атаку и, соответственно, источник (узел) атаки.

Подключается словарь из комбинаций пароль/логин. Устанавливается количество потоков — сколько одновременно комбинаций брутфорс будет проверять. Мощный компьютер с высокой скоростью интернета уверено справляется с 120-200 потоками (это оптимальное значение). От этой настройки напрямую зависит скорость брута. К примеру, если выставить всего 10 потоков, подбор будет выполняться очень медленно.

- Запуск брутфорса

Успешные попытки взлома программа фиксирует: сохраняет сбрученные аккаунты (пароль/логин) в файл. Длительность процедуры подбора колеблется от нескольких часов до нескольких дней. При этом она не всегда оказывается результативной — по причине высокой криптоустойчивости данных для входа либо осуществления других защитных мер со стороны атакуемого.

Виды брутфорса

Персональный взлом

Охота за конкретным аккаунтом — в соцсети, на почтовом сервисе и т.д. Посредством

социальной инженерии либо в процессе виртуального общения злоумышленник выпытывает у жертвы логин для доступа на какой-либо сайт. Затем взламывает пароль методом подбора: указывает в брутфорс адрес веб-ресурса и добытый логин, подключает словарь.

Шансы такого взлома невелики, например, по сравнению с той же XSS-атакой. Он может увенчаться успехом, если владелец аккаунта использовал пароль из 6-7 символов с незатейливой символьной комбинацией. В противном случае на «разгадывание» более устойчивых вариантов из 12,15, 20 букв, цифр и спецсимволов понадобятся годы — десятки и сотни лет, исходя из расчётов математической формулы поиска.

Брут/чек

Добыча авторизационных данных в глобальных масштабах —от многих аккаунтов, на 3-5 сайтах (всё зависит от целей хакера и возможностей программы).

К брутфорсу подключается база данных с логинами/паролями от почтовых ящиков одного почтового сервиса (например, mail.ru) либо разных. И прокси лист — для маскировки узла (так как по множественным запросам с одного IP-адреса веб-сервисы электронной почты довольно быстро детектируют атаку).

В опциях брута указывается список ключевых слов (как правило, названия сайтов) — ориентиры по которым он будет искать на взломанных ящиках в письмах данные для входа (например: steampowered, worldoftanks, 4game, VK). Либо конкретный интернет-ресурс.

Пользователь, регистрируясь в онлайн-игре, соцсети или на форуме, как и полагается, указывает свой мэйл (почтовый ящик). Веб-сервис присылает сообщение на указанный адрес с данными для входа и ссылкой на подтверждения регистрации. Именно эти письма и ищет брутфорс, что выудить из них логины и пароли.

Нажимаете «СТАРТ» и программа-взломщик начинает брут. Она действует по следующему алгоритму:

- Загружает из базы логин/пароль к мэйлу.

- Проверяет доступ, или «чекает», (автоматически авторизуется): если удаётся в аккаунт зайти — плюсует в графе good (гуды) единицу (значит найден ещё один рабочий мэйл) и начинает его просматривать (см. следующие пункты); если доступа нет — заносит его в bad (бэды).

- Во всех «гудах» (открытых мэйлах) брутфорс сканирует письма по заданному хакером запросу — то есть ищет логины/пароли к указанным сайтам и платёжным системам.

- При обнаружении искомых данных — копирует их и заносит в отдельный файл.

Таким образом, совершается массовый «угон» аккаунтов — от десятков до сотен. Добытыми «трофеями» злоумышленник распоряжается уже по своему усмотрению — продажа, обмен, сбор данных, кража денег.

Удаленный взлом компьютера

Брутфорс в совокупности с другими хакерскими утилитами используется для получения удаленного доступа к запароленному ПК жертвы через интернет-канал.

Данный вид атаки состоит из следующих этапов:

- Выполняется поиск IP-сетей, в которых будет проводиться атака на компьютеры пользователей. Диапазоны адресов берутся из специальных баз либо посредством специальных программ, например таких, как IP Geo. В ней можно выбирать IP-сети по конкретному округу, региону и даже городу.

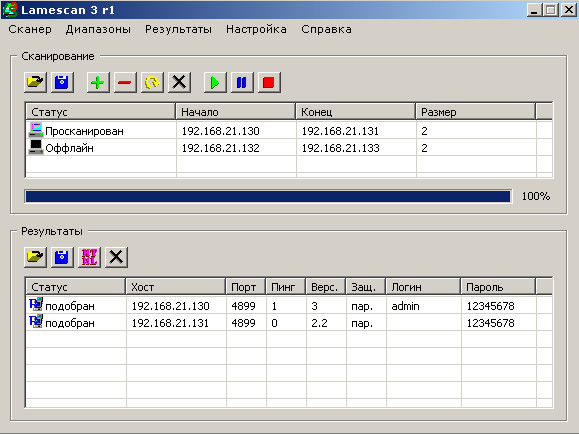

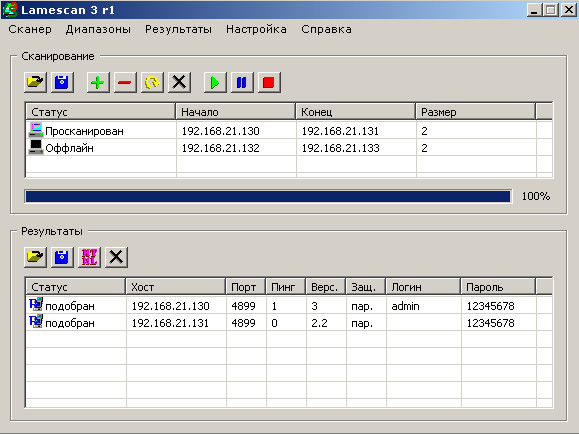

- Отобранные диапазоны IP и словари подбора устанавливаются в настройках брутфорса Lamescan (или его аналога), предназначенного для удалённого брута логина/пароля входа в систему. После запуска Lamescan делает следующее:

- выполняет коннект на каждый IP из заданного диапазона;

- после установления связи пытается подключиться к хосту (ПК) через порт 4899 (но могут быть и другие варианты);

- если порт открыт: пытается получить доступ к системе, при запросе пароля выполняет подбор; в случае успеха — сохраняет в своей базе IP-адрес хоста (компьютера) и данные для входа.

- Хакер запускает утилиту Radmin, предназначенную для управления удалёнными ПК. Задаёт сетевые координаты жертвы (IP, логин и пароль) и получает полный контроль над системой — рабочий стол (отображается визуально на дисплее компьютера взломщика), файловые директории, настройки.

Руководство по настройке и сканированию программой Lamescan

в этой статье.

Программы для брута

HASHCAT

На 2020 год одна из самых мощных программ для брута. Использует более 200 алгоритмов перебора. Широко используется для подбора WPA/WPA2 паролей, а также паролей документов MS Office, PDF, 7-Zip, RAR, TrueCrypt.

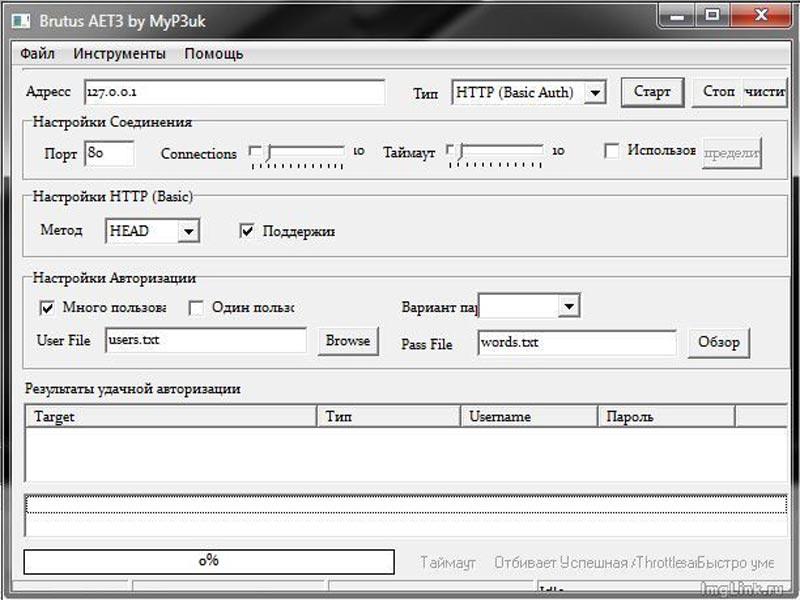

Brutus AET2

Классический брутфорс, один из самых первых. Тем не менее, не теряет своей актуальности и конкурирует с новыми решениями. Имеет шустрый алгоритм перебора и поддерживает все основные интернет-протоколы — TCP/IP, POP3, HTTP и др. Умеет подделывать куки. Брутит по словарю и генерирует пароли самостоятельно.

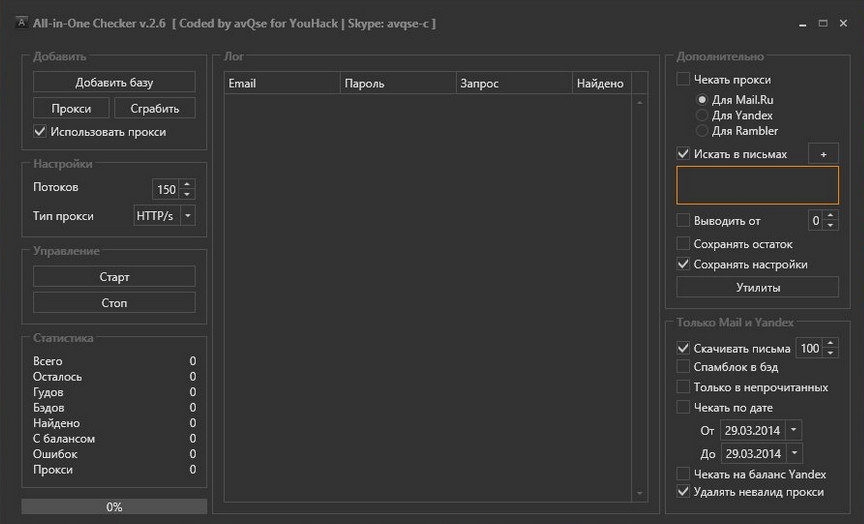

All-in-One Checker

Мощный брут- чекер. Оснащён расширенным арсеналом функций по работе с базами (проверка, сортировка по доменам). Поддерживает различные типы прокси, проверяет их работоспособность. Выполняет сканирование писем в ящиках по таким настройкам, как дата, ключевое слово, адрес, непрочитанные сообщения. Может скачивать письма с Mail.ru и Yandex.

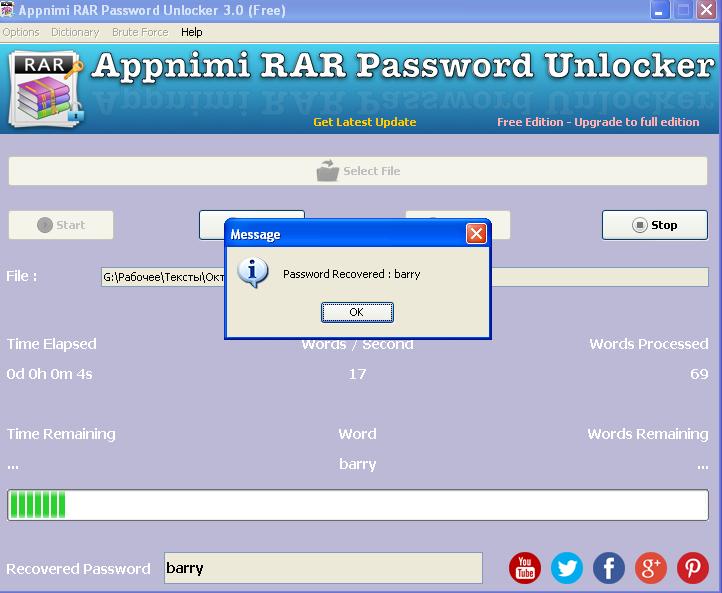

Appnimi Password Unlocker

Программа для подбора брутфорсом пароля к файлу на локальном компьютере. Этакая рабочая лошадка. Бесплатный вариант программы позволяет подбирать пароли не более 5 символов. О том как установить и пользоваться программой Appnimi Password Unlocker можно прочитать

в этой статье.

Советы по защите аккаунтов от брутфорса

- Создавать криптоустойчивые пароли; они должны быть длиной не меньше 10-12 символов (но лучше 15-20 сим) и состоять из букв, цифр и спецсимволов. Наш генератор паролей вам в помощь.

- Не использовать логин в качестве пароля (логин и пароль одна и та же комбинация).

- Не использовать один и тот же пароль в разных аккаунтах.

- Защищать вход в админпанели (на веб-сайтах) от многократных попыток входа: блокировка по IP, установка временных промежутков между попытками, ограничение количества возможных попыток входа.

- Изменение стандартных наименований функциональных файлов, отвечающих за доступ в систему, на альтернативные (например: wp-login.php на IOUdssjw29389. php). (Маскировка точки входа для брута.)

- Периодически менять пароли в учётных записях.

Рассмотренные в этой статье возможности брутфорса это лишь небольшая толика. Хакерских приёмов и методов направленных на кражу учётных записей куда больше. Мы рассказывали о них в статье

Как воруют пароли. Тем не менее, если иметь представление о бруте и уметь ему противостоять, можно существенно снизить риск утечки личных данных на ПК и в аккаунтах на веб-сайтах.

Не стоит забывать и о собственной безопасности. Про отличия VPN, proxy серверов и анонимайзеров можно прочитать в статье

Anonimayzer-Proxy-server-TOR.

О том, как настроить интернет через прокси, мы рассказывали

в этой статье.

Купить недорогие прокси можно

тут. Для получения дополнительной скидки при оплате введите код SmDz1NlozX.

На этом все. Безопасности много не бывает. Оставайтесь с нами!

Читать дальше:

Инструкция по использованию генератора профилей и случайных личностей Мерагор. Создать случайную личность теперь так просто.

Кейлоггер как шпионская программа. Принцип действия клавиатурных шпионов. Программные и аппаратные кейлоггеры

Социальная инженерия и социальные хакеры. Методы социальной инженерии. Комбинированные модели хакинга. Примеры мошеннических схем