Камеры безопасности, системы отопления, холодильники, гаражные ворота — всё это подключается к интернету вещей. Так в чем тут опасность.

Китайские производители устройств для организации «умного дома», похоже, нашли способ организовать слежку за потенциальными противниками Поднебесной. Встроенное и по умолчанию подключенное во множестве устройств P2P соединение позволяет, при желании, следить за их владельцами, а именно устройство можно обнаружить извне - подключиться к нему через интернет. Мы не знаем, замешаны ли тут спецслужбы, но бэкдором легко могут воспользоваться и хакеры.

Представьте, что вы купили подключаемую к интернету камеру видеонаблюдения, сетевое устройство хранения данных или устройства автоматизации дома и обнаружили, что втайне от вас они регулярно подключают дом к обширной одноранговой сети P2P, принадлежащей китайскому производителю оборудования. А теперь представьте себе, что эта хитрая штуковина не позволяет вам блокировать соединение без серьезных познаний в работе сетей или вмешательства в аппаратную часть.

Это кошмар любого системного администратора: IP камеры, которые вы приобрели с целью обезопасить физическое пространство, вдруг начинают распространять ваши фото и видео вдоль и поперек по обширной облачной сети. И что самое интересное, все устройства работают по принципу plug-and-play (одно легко подключается к другому)!

Одно из недавних обсуждений о возможности деинсталляции «Интернета вещей» можно найти на форуме поддержки

Foscam, китайского производителя камер видеонаблюдения. Быстро разросшаяся до нескольких страниц тема была начата клиентом, который заметил, что его IP камера громко и непрерывно связывается с десятком хостов в разных странах мира.

Оказывается, эта камера является одной из нескольких новых моделей Foscam, в которых упрятана возможность подключения к одноранговой сети. Факт не был специально упомянут для пользователей (хотя на

части моделей в названии записано P2P, на

других ничего не указано).

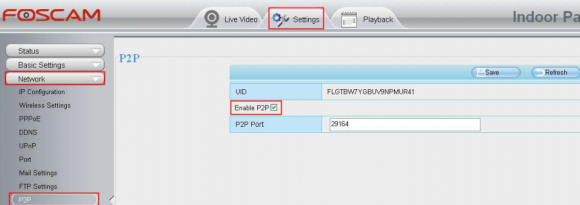

Далее открывается самая большая проблема. Foscam признала, что хотя пользовательский интерфейс и позволяет отключить P2P трафик (разрешенный по умолчанию), устройство все равно

продолжает искать другие подключенные к сети P2P хосты (см. скриншот ниже).

Встроенная в камерах функция подключения к P2P сети реализована

таким образом, что может преодолевать файрволы и не отключается без обновления программного обеспечения с установкой дополнительного патча, который компания выпустила только после многочисленных просьб на форуме поддержки.

Одним из нескольких хостов, которые пользователи Foscam видели в своих журналах брандмауэра, был iotcplatform.com. Этот домен зарегистрирован на китайскую коммуникационную компанию ThroughTek Co., Ltd. Как оказалось, домен присутствовал и в журналах ряда клиентов других компаний, которые озаботились более внимательно взглянуть на то, что их делали в сети их устройства хранения данных и игрушки для домашней автоматизации.

В январе 2015 года один из авторов портала SANS Internet Storm Center по отслеживанию сетевых угроз написал в статье «

Интернет вещей: Восстание машин», что он обнаружил все тот же домен iotcplatform.com в сетевом трафике своего Maginon Smartplug (Smartplug — это розетка для удаленного управления подключаемыми к ней лампами и другими электроприборами).

Что такое IOTC Platform? Согласно ThroughTek - это сервис, разработанный для поддержания P2P связи между устройствами.

«Я прочел документацию к устройству и все страницы на сайте его производителя, но не нашел упоминания об этом сервисе», — пишет Ксавьер Мертенс, блоггер SANS, который обнаружил проблему со своим Maginon Smartplug. — «Производителям необходимо добавлять информацию о требованиях относительно настройки сети (например: скачивать обновления ПО)».

В другом случае в мае 2015 тот же блоггер заметил

похожий сетевой трафик от цифрового видеорекордера (DVR), который продавался совместно камерами видеонаблюдения от компании Swann.

Сообщения за декабрь 2014 на пользовательском форуме QNAP также показывают, что некоторые обладатели их устройства сетевого хранения данных обнаружили загадочный трафик на iotcplatform.com и другие адреса, упомянутые в трафике устройств от Swann и Smart Plug.

Что общего у всех этих устройств? При посещении сайта ThroughTek мы можем увидеть список из

нескольких «кейс стади», включая Swann, QNAP и зарегистрированную в Тайване компанию по производству устройств домашней автоматизации AboCom.

В пресс-релизе ThroughTek за октябрь 2015 сообщалось, что P2P сеть компании — которую она называет Kalay Network — поддерживает связь более семи миллионов подключенных устройств.

ThroughTek не ответила на просьбы прокомментировать это заявление. В пресс-релизе ThroughTek за октябрь 2015 сообщалось, что P2P сеть компании — которую она называет

Kalay Network — поддерживает связь более семи миллионов подключенных устройств и 100 миллионов «подключений Интернета вещей».

При попытке обращения к компании с вопросом об их взаимоотношениях с ThroughTek и о том, как много устройств Foscam сейчас поставляются со встроенным, всегда включенным соединением P2P от ThroughTek, Foscam не предоставила такую информацию. Но по подсчетам на основании

пользовательских руководств и

сообщений на форуме, это можно сказать как минимум о десятке моделей.

Представитель службы поддержки Foscam Дэвид Кву написал в ответ на просьбу о комментарии, что «ThroughTek обеспечивает нас технической поддержкой связи P2P». Он также сказал, что P2P камеры просто поддерживают контрольное соединение с P2P-сервером Foscam, чтобы проверить состояние соединения, и что данные с камер не будут храниться на серверах компании.

«Детали того, как работает функция P2P связи, помогут вам понять, почему камерам необходимо соединяться с P2P серверами,» — объясняет Кву. «Наша компания развернула множество серверов в некскольких регионах мира», — продолжает он:

- Когда камера включается для работы и подключается к интернету, она авторизовывается на нашем главном P2P сервере с самым быстрым ответом и получает IP адреса других серверов с инструкциями, как подключаться и авторизовываться на них. Далее камера больше не подключается к главному серверу.

- Когда вы входите с P2P сеть при помощи Foscam App, приложение также авторизуется на нашем главном сервере с самым быстрым ответом и получит IP адрес того, сервера, к которому ей следует в дальнейшем подключаться.

- Приложение попросит сервер создать независимый туннель с ним самим и камерой. Данные и видео будут передаваться напрямую между ними, минуя сервер. Если серверу не удастся создать туннель, данные и видео будут передаваться через него в зашифрованном виде.

- Наконец, камера будет поддерживать контрольное соединение с нашим P2P сервером, чтобы проверить статус соединения с другими серверами, и чтобы приложение могло связываться с камерой напрямую через сервер. Только когда камера заново включается или подключается к другой сети, она повторит вышеперечисленные действия.

В недавней

статье «Реальность интернета вещей: умные устройства, дурацкие предустановки», Брайан Кребс, владелец блога

krebsonsecurity.com, пишет: проблема с большинством устройств не в том, что в основе подключения лежит плохая идея, а в том, что выставленные в них по умолчанию настройки зачастую пренебрегают идеями безопасности и/или конфиденциальности. Он признается, что сбит с толку. Почему такой известный бренд как Foscam разрешает P2P соединения в продуктах, которые в основном используются для обеспечения безопасности домов и офисов?

По-видимому, он не одинок в своем замешательстве.

Николас Уивер, старший научный сотрудник в области сетевых технологий и безопасности Международного института компьютерных наук (ICSI), назвал встроенную возможность подключения к P2P «безумно плохой идеей» вне всяких сомнений.

«Это открывает всех пользователей Foscam не только для нападения на сами камеры (что может быть очень чувствительно). Использование уязвимости камер позволяет вторгнуться глубже в домашнюю сеть», — говорит Уивер.

«Учитывая беспечное отношение производителей и почти гарантированное отсутствие автоматических обновлений, я почти уверен, что эти устройства могут быть использованы злоумышленниками удаленно», — добавляет он. — «Не удивительно, что директор Национальной разведки Джеймс Клэппер беспокоится насчет интернета вещей, а именно: сколько правительственных чиновников уже установили или могут непреднамеренно установить потенциальных шпионов в своем доме».

Если вам интересно узнать больше о приобретенном устройстве и о том, что оно может сделать после подключения к сети — информация есть, если вы знаете, как и где искать.

Эта статья на Lifehacker освещает некоторые из основных, доступных даже для новичка, программных инструментов и шагов как узнать больше о том, что происходит в вашей локальной сети.

Читать дальше:

Основные аспекты, которые следует учесть при выборе комплекта видеонаблюдения, для обеспечения стабильной работы системы.

Каким будет наше ближайшее будущее: 11 перспективных технологий, которые изменят нашу жизнь и весь мир к лучшему.

Основные преимущества цифрового видеонаблюдения перед аналоговым, которые нужно учитывать, выбирая систему видеонаблюдения.